- Home

- Fabricantes

- Oreans Technologies

- Themida

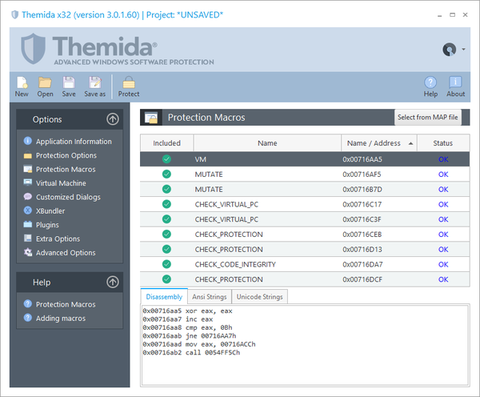

Themida

Sistema avançado de proteção de software Windows.

Compreendendo o risco:

Quando um aplicativo está sendo criado, o compilador compilará o código-fonte do aplicativo em vários arquivos-objeto feitos de código de linguagem de máquina. Em seguida, os arquivos-objeto são vinculados para criar o executável final.

Da mesma forma que o código-fonte de um aplicativo é convertido em código de máquina no momento da compilação, existem ferramentas que podem converter um aplicativo compilado em linguagem assembly ou em uma linguagem de programação superior. Essas ferramentas são conhecidas como dissimuladores e decompiladores.

Um invasor pode usar um dissimulador ou descompilador para estudar como um aplicativo específico funciona e o que uma rotina específica faz. Quando o invasor tem um bom conhecimento do aplicativo alvo, ele pode modificar o aplicativo compilado para alterar seu comportamento. Por exemplo, o invasor pode ignorar a rotina que verifica o período de teste em um aplicativo e fazê-lo funcionar para sempre ou, pior ainda, fazer com que o aplicativo se comporte como se estivesse registrado.

Fabricante: Oreans Technologies

Descrição detalhada do produto

SOLICITE SEU ORÇAMENTO

Protetores de software.

Os protetores de software foram criados para impedir que um invasor inspecione ou modifique diretamente um aplicativo compilado. Um protetor de software é como um escudo que mantém um aplicativo criptografado e protegido contra possíveis ataques. Quando um aplicativo protegido for executado pelo sistema operacional, o protetor de software primeiro assumirá o controle da CPU e verificará se há ferramentas de cracking (dissimuladores ou de-compiladores) que podem estar em execução no sistema. Se tudo estiver seguro, o protetor de software irá decifrar o aplicativo protegido e dar-lhe o controle da CPU para ser executado normalmente.

As vantagens de usar um Protetor de Software são:

- Proteja um aplicativo contra pirataria.

- Impede que os invasores estudem como um aplicativo é implementado.

- Não permitirá que invasores modifiquem um aplicativo para alterar seu comportamento.

A fraqueza.

Desde que os protetores de software nasceram, muitos invasores concentraram a maior parte de seus esforços no ataque aos próprios protetores de software, e não aos aplicativos. Muitas ferramentas foram desenvolvidas para auxiliar no ataque a protetores de software. Esses ataques geralmente fazem com que o invasor obtenha o aplicativo original que é descriptografado e tem o invólucro de proteção removido.

O principal problema com os protetores de software é que eles usam técnicas de proteção bastante conhecidas pelos crackers, de modo que podem ser facilmente contornados com as ferramentas tradicionais de cracking. Outro problema importante nos protetores de software é que eles têm execução restrita pelo sistema operacional, ou seja, são executados com privilégios de aplicativo normais. Por causa disso, os invasores podem usar ferramentas de cracking que são executadas no mesmo nível de prioridade do sistema operacional, permitindo que eles supervisionem totalmente o que um protetor de software está fazendo em um determinado momento e o ataque em locais específicos.

Solução Revolucionária.

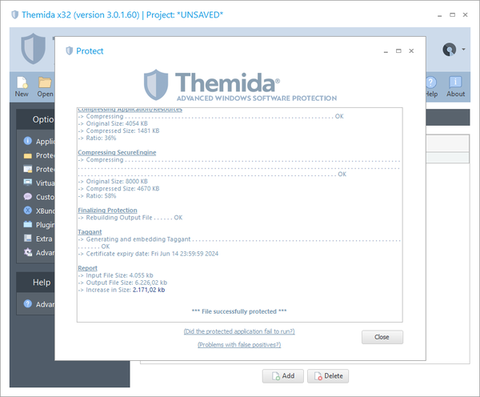

Com Themida®, centramo-nos na principal fraqueza dos protetores de software, proporcionando assim uma solução completa para ultrapassar esses problemas. Themida® usa a tecnologia de proteção SecureEngine® que, quando executada no nível de prioridade mais alto, implementa técnicas de proteção nunca vistas antes para proteger aplicativos contra cracking de software avançado.

SecureEngine® derrota todas as ferramentas de cracking atuais que podem ser usadas contra aplicativos protegidos e garantirá que seus aplicativos protegidos sejam executados apenas em ambientes seguros.

Protetores atuais afirmam ser os melhores!

A programação de proteção de software não é um campo muito conhecido pela maioria dos programadores. As técnicas de proteção de software não são como recursos "visíveis" que podem ser vistos e comparados. Por causa disso, a maioria dos autores de proteção de software poderia falar sobre técnicas impressionantes que estão incluídas profundamente no esquema de proteção, quando muitas vezes a maioria dessas técnicas quase não existe ou são muito mais simples do que parecem. A maioria dos protetores de software reitera muito sobre o uso de algoritmos criptográficos muito fortes como RSA, curvas elípticas e AES, esperando que o usuário final acredite que esses protetores e algoritmos criptográficos são inquebráveis. Isso está longe de ser verdade, pois a proteção de software é muito diferente da proteção de dados. Mesmo se um protetor de software criptografar o aplicativo protegido com o algoritmo criptográfico mais robusto, mais cedo ou mais tarde o aplicativo protegido precisará ser descriptografado para ser executado pela CPU. É nessa fase que a maioria dos invasores iniciará seu trabalho despejando o aplicativo descriptografado da memória para o disco, sem ter que lidar com o algoritmo criptográfico e reconstruir o aplicativo original.

A missão.

Na Themida®, queremos ser realistas sobre quais fraquezas podem ser exploradas pelos invasores e o que realmente precisamos prestar atenção para proteger um aplicativo com a maior segurança possível contra cracking de software.

Recursos:

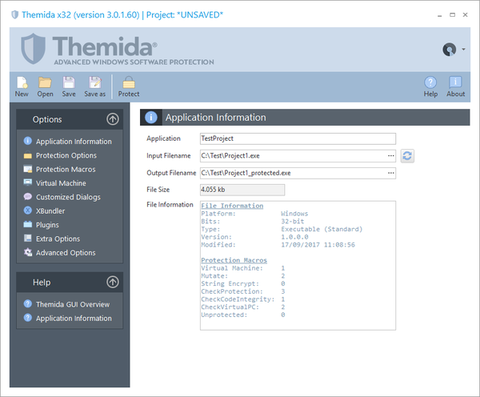

Estes são os principais recursos do Themida®:

- Técnicas anti-depurador que detectam / enganam qualquer tipo de depurador.

- Técnicas de dumpers anti-memória para qualquer dumpersz Ring3 e Ring0.

- Diferentes algoritmos de criptografia e chaves em cada aplicativo protegido.

- Técnicas de scanners anti-API que evitam a reconstrução da tabela de importação original.

- Técnicas de descompilação e embaralhamento automáticas no aplicativo de destino.

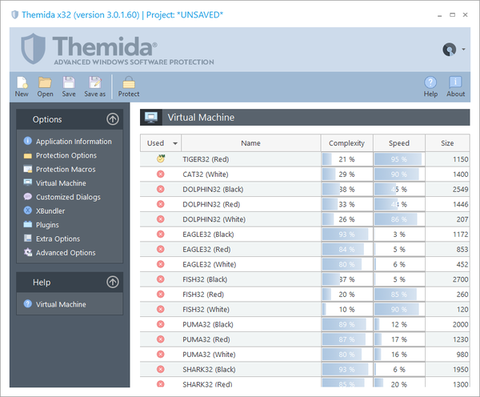

- Emulação de máquina virtual em blocos específicos de código.

- Motor Mutator avançado.

- Comunicação SDK com camada de proteção.

- Técnicas anti-desmontagem para quaisquer desmontadores estáticos e interativos.

- Múltiplas camadas polimórficas com mais de 50.000 permutações.

- Técnicas de empacotamento de API avançadas.

- Técnicas de anti-monitores contra monitores de arquivo e registro.

- Inserção aleatória de código de lixo entre instruções reais.

- Fios de proteção especializados.

- Comunicação de rede Advanced Threads.

- Patches anti-memória e técnicas CRC na aplicação alvo.

- Motor metamórfico para embaralhar as instruções originais.

- Proteção avançada de ponto de entrada.

- Criptografia dinâmica no aplicativo de destino.

- Inserção de código anti-rastreamento entre instruções reais.

- Gerenciador avançado de anti-breakpoint.

- Proteção em tempo real no aplicativo de destino.

- Compressão de aplicativo de destino, recursos e código de proteção.

- Técnicas anti-"debugger hiders".

- Mutação completa no código de proteção para evitar o reconhecimento de padrões.

- Simulação em tempo real no aplicativo de destino.

- Inserção de código de proteção inteligente dentro do aplicativo de destino.

- Realocação aleatória de dados internos.

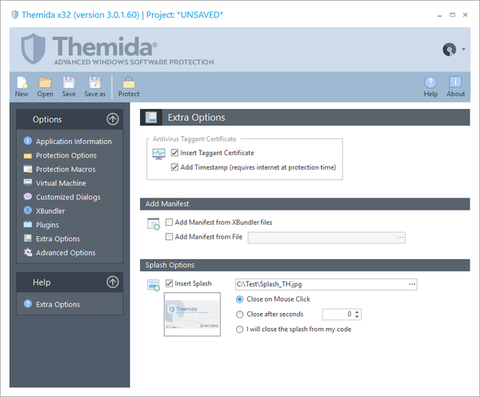

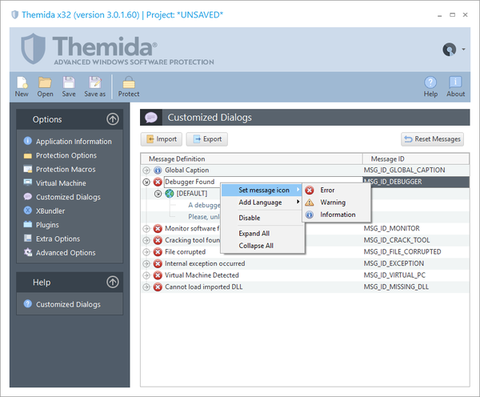

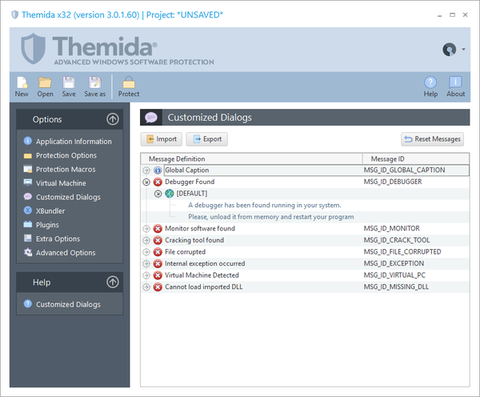

- Possibilidade de personalizar diálogos em aplicativos protegidos.

- Suporte de linha de comando.

Obrigado! Logo entraremos em contato!